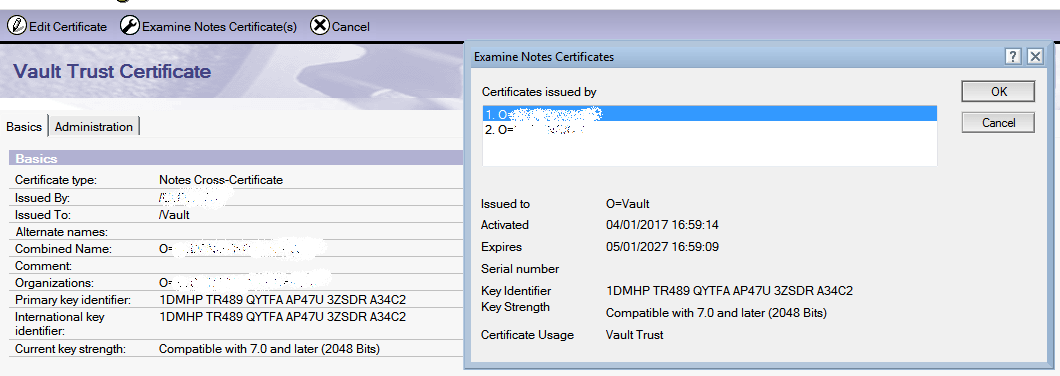

| Dalla versione 8.5 di Domino è stato introdotto l’ID Vault , funzionalità che conosciamo bene tutti. E l’uscita della versione 8.5 risale esattamente a 10 anni fa (Gennaio 2009). Questo non è un problema, anzi significa che l’ID Vault è ormai una feature stabile ed utilizzata ampiamente, tuttavia nasconde un problema latente. Quando si crea un ID Vault, il processo crea automaticamente un certificato collegato al Vault stesso che ne gestisce la sicurezza ed in fase di creazione la validità del certificato è automaticamente impostata a 10 anni.Questo significa che chi ha creato l’ID Vault subito dopo il deploy della versione 8.5 è arrivato o sta per arrivare alla scadenza della validità di questo certificato. “Semplicemente” non potete più operare sul Vault : ad esempio se cercate di resettare una password tramite l’ Id Vault ottenete un messaggio di questo tipo : “Server error: the Address Book does not contain a cross certificate capable of validating the public key”. |

Starting from version 8.5 of Domino the ID Vault has been introduced, a feature that we know very well. And the release of v8.5 dates back to exactly 10 years ago (January 2009). This is not a problem: it means that the ID Vault is now a stable and widely used feature, nevertheless it also hides a latent problem. When you create a new ID Vault, the process automatically creates a new certificate connected to the Vault itself, to manage its security and during the creation phase the validity of the certificate is automatically set to 10 years.This means that whoever created the ID Vault right after the version 8.5 deployment is now close to the expiration of the related certificate. To put it simply, you can no longer operate on the Vault: for example if you try to reset a password through the ID Vault you get a message of this type: “Server error: the Address Book does not contain a cross certificate capable of validating the public key“. |

|

|

| La situazione diventa abbastanza delicata perchè non esiste una procedura di ricertificazione come quella usata ad esempio per gli utenti.

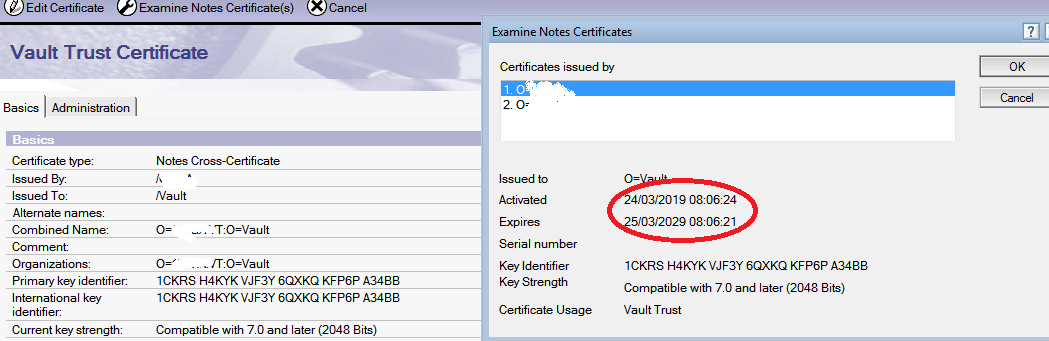

La soluzione in realtà è abbastanza semplice, è il classico uovo di Colombo che ci è stato fornito direttamente da HCL. Per prima cosa assicuratevi di avere a portata di click il certificatore dell’organizzazione usata per certificare il Vault, e la relativa password. Successivamente in Domino Administrator bisogna collegarsi al server di amministrazione della Directory, selezionare il tab “Configuration” e aprire la vista “Security\Certificates\Certificates”. A questo punto si devono selezionare i documenti di “Password Reset Certificates” e “Vault Trust Certificates” e poi bisogna CANCELLARLI (fate prima un backup per sicurezza). Successivamente spostarsi in “Security\ID Vaults”, selezionare il documento di Vault e nel navigatore degli strumenti di destra cliccare su “ID Vaults\Manage” |

The situation becomes quite tricky because there is no recertification procedure like we do for user IDs. To tell the truth, the solution is easy to implement, but not easy to find. It was provided by HCL and proved to be working fine.

First, you need to be sure to have a copy of the certifier ID used to thust the Vault, and of course its password. Then, in Domino Administrator, connect to the Admin Server of your Domino Directory, select “Configuration” and click “Security\Certificates\Certificates”. Select the “Password Reset Certificates” and “Vault Trust Certificates” documents, next DELETE THEM (make a backup, just in case…). Next, move down do “Security\ID Vaults”, select the ID Vault document and in the Tools navigator select “ID Vaults\Manage”. |

|

|

| Nella finestra delle opzioni selezionare “Add or remove organizations that trust the certificate” e “Add or remove password reset authorities”.

Reinserite l’organizzazione certificata in precedenza, e anche gli utenti autorizzati al reset delle password seguendo il processo standard.Al termine, avrete creato un nuovo documento di Trust Certificate per il Vault, valido per altri dieci anni.

|

Here you need to select two options, “Add or remove organizations that trust the certificate” and “Add or remove password reset authorities”.

What you need to do is add a new Trust Certificate for the same organization you just removed, and Password Reset Authorities as well. At the end of the process, you’ll have a brand new Trust Certificate ready to work for another ten years. |

|

|

0 commenti